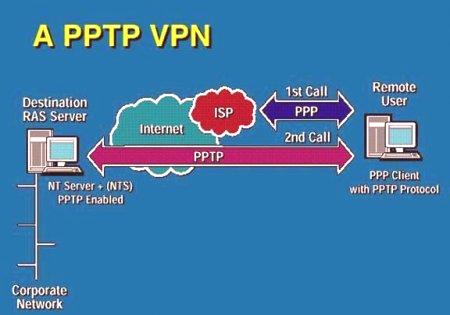

Porty Pptp jsou protokoly (soubor pravidel), které umožňují společnostem rozšiřovat vlastní firemní síť prostřednictvím soukromých kanálů a internetu. Díky této metodě společnost používá Global Network jako jednu velkou lokální síť. Společnost nepotřebuje pronajmout vlastní linky pro širokopásmové připojení, ale může spolehlivě využívat veřejné sítě. Tento druh připojení se nazývá virtuální privátní síť (VPN).

Pptp porty - co je to?

S PPTP, rozšířením protokolu PPP, může každý uživatel PPP klienta používat nezávislého ISP k bezpečnému připojení k serveru jinde (tedy vzdáleně přístup) Porty Pptp jsou některé z nejpravděpodobnějších návrhů, které jsou základem nového standardu Internet Engineering Task Force (IETF).

Popis technologie

Specifikace byla poprvé představena veřejnosti v červenci 1999 a byla vyvinuta dceřinou společností Microsoft Ascend Communications (dnes součástí společnosti Alcatel-Lucent). Služba PPTP nebyla přijata a standardizována pracovní skupinou Internet Engineering. Protokol je vytvořen komunikací s peerovým uzlem na portu PPTP 1723. Toto připojení TCP se pak používá k iniciování a správě uzlu peer. Formát paketů PPTP GRE není standardní, včetně nového pole potvrzovací pole, které nahrazuje typické pole směrování. Nicméně, stejně jako v normálním připojení GRE, jsou tyto modifikované GRE zabaleny přímozapouzdřené v IP paketů a zpracovány jako protokol IP 47. Tunel GRE se používá k přenosu PPP paketů. V implementaci Microsoft PPP tunnelyrovannыy provozu může být ověřen pomocí PAP, CHAP, MS-CHAP v1 /v2.

Pptp: jaké porty jsou nejbezpečnější?

PPTP byl předmětem mnoha analýz bezpečnosti a protokol byly zjištěny závažné bezpečnostní chyby, které se týkají základních autentizačních protokolů PPP, MPPE rozvoje protokol, stejně jako integrace mezi PPP a ověřování MPPE navázat relaci. PPTP má řadu známých zranitelností. Už považovány za bezpečné, jako počáteční autentizace ke spáře MS-CHAPv2 možné prostřednictvím hackerů jedinou 56bitový klíč DES. Je nakloněn MITM útoků, kdy útočník může provádět v režimu offline útok získat klíč RC4 a dešifrovat provoz. PPTP je také zranitelný bitovými útoky. Útočník může upravit pakety PPTP bez detekce. OpenVPN s šifrováním AES je mnohem bezpečnější volbou.

Přehled uyazvimostey soubor pravidel komunikace

MS-CHAP-v1 zásadně nebezpečné. Existují známé nástroje pro triviální extrahování hash NT Password z zachycené výměny MSCHAP-v1.

MS-CHAP-V1 MPEE používá stejný klíč relace RC4 proud v obou směrech komunikace. Zde může být kryptoanalýza provedena standardními metodami, které používají proudy XOR z obou směrů dohromady.

MS-CHAP-v2 je zranitelná útoky na slovníky pro zachycené pakety odpovědi na volání. K dispozici jsou základní nástroje pro rychlé provedenítento proces.

V roce 2012 se také ukázala online služba, která dokázala dešifrovat kódovou větu MS-CHAP-v2 MD4 za 23 hodin. MPPE používá šifru streamu RC4. Neexistuje žádný způsob ověřování toku šifrovaného textu, a proto je ohrožena útokem na odraz. Útočník může změnit tok na cestách a upravovat jednotlivé bity tak, aby změnil výstupní proud bez toho, aby ho mohl detekovat. Tyto bitové převrácení lze zjistit pomocí protokolů pomocí kontrolních součtů nebo jinými prostředky. EAP-TLS se považuje za nejlepší volbu pro autentizaci PPTP. To však vyžaduje implementaci infrastruktury veřejného klíče pro certifikáty klientů a serverů. Proto nemůže být pro některá nastavení vzdáleného přístupu použitelná možnost autentizace.