Nastavení serveru OpenVPN slouží k tomu, aby zákazníci mohli snadno připojit k síti VPN. Umožňuje uživatelům připojit jakékoli připojení k Internetu pro zabezpečený přístup, včetně vzdálených sítí, které jsou připojeny k routeru, i když je uživatel mimo NAT. Klientský software OpenVPN lze použít pro mnoho operačních systémů. Díky přístupu k spolehlivým platformám VPN mohou uživatelé také ocenit další výhody, jako je vyšší úroveň zabezpečení při používání veřejného Wi-Fi. Tyto služby využívají šifrovaný tunel pro přenos dat na internetu. Při nastavení serveru OpenVPN existuje několik možností pro šifrovací protokoly, které lze použít.

Historie projektu

Byla založena Jamesem Jonasem a veřejnosti prokázána v roce 2002. Yonan vyvíjel software pro původní IBM PC. V současné době se podílí na projektu, je spoluzakladatelem společnosti, stejně jako technickým ředitelem společnosti OpenVPN Technologies. Jedním z důvodů pro popularitu konfigurace OpenVPN serveru je skutečnost, že podporuje všechny hlavní operační systémy Windows, MacOS a Linux, mobilní platforma Android, iOS a také méně časté FreeBSD, QNX, Solaris, Maemo a Windows Mobile. Celý bod protokolu VPN má zajistit vysokou úroveň zabezpečení. Je schopen až 256bitové šifrování prostřednictvím OpenSSL, využívá široce nasazenou bezpečnostní knihovnu softwaruzprávy v různých sítích, podporuje běžné šifrování v režimu statických klíčů přes dříve oddělené PSK, stejně jako ochranu prostřednictvím certifikátů klientů a serverů.

Nastavení serveru OpenVPN pro vzdálený přístup

Počet uživatelů VPN roste každým rokem, takže informace o systému a jeho společných funkcích jsou velmi populární.

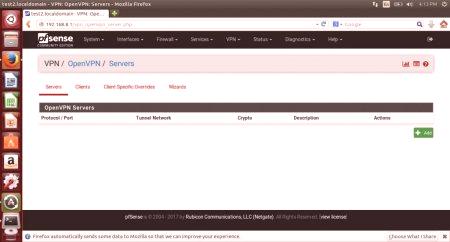

Vzdálený přístup k OpenVPN VPN lze snadno konfigurovat pomocí průvodce:

Přepnout na VPN & gt; OpenVPN a kliknutím na kartu "Master" ho spustíte. Zvolte požadované parametry ověřování. Nejčastěji je nastaven pro místní přístup uživatelů. Ověřování uživatelů. Při nastavení AC66U je server OpenVPN spuštěn pomocí služby RADIUS prostřednictvím služby Active Directory. Klikněte na tlačítko "Další". Vyplňte pole pro vytvoření nového certifikačního centra. Název popisu se používá jako obecný, nepoužívá mezery, interpunkční znaménka nebo speciální znaky. Délka klíče. Čím vyšší je, tím lépe, ale složité heslo bude využívat více CPU. E-mail se používá jako odkaz na certifikát a neobdrží poštu ze systému. Klikněte na "Přidat novou CA". Vyplňte pole pro vytvoření nového certifikátu serveru. Většina informací je přenosná a nevyžaduje žádné změny. Klikněte na "Vytvořit nový certifikát". Zadejte konfiguraci serveru VPN. Proveďte autentizaci TLS. Zaškrtněte políčko vedle pole níže a vytvořte nový klíč.Použití TLS je technicky volitelné, ale důrazně se doporučuje. Některé útoky typu OpenSSL, například Heartbleed, byly zmírněny pomocí klávesy TLS. Další hodnoty lze nastavit podle potřeby a jsou upřednostňovány (parametry jako komprese, DNS a NetBIOS). Klikněte na tlačítko "Další". Následující obrazovka nabízí možnost automatického přidání pravidla brány firewall. Pokud nejsou zpracovávány ručně, oba možnosti jsou zkontrolovány z důvodu pohodlí. Klepnutím na tlačítko "Další" a "Dokončit" zavřete "Master". Kontrola konfigurace optimalizace

Chcete-li zjistit optimální nastavení připojení, zkontrolujte pravidla brány firewall pro karty WAN a OpenVPN. Pravidlo karty WAN musí přejít na port OpenVPN na adrese WAN a vyřešit všechny operace.

Některé možnosti nejsou uvedeny v průvodci, ale jsou v určitých situacích vhodnější než výchozí nastavení vybraná Průvodcem. Režim nastavení serveru OpenVPN 2 4 v systému Windows umožňuje vybrat mezi požadavky na certifikáty, ověření uživatele nebo obojí. Průvodce používá Remote Access (SSL /TLS + User Auth). Možné hodnoty této volby a jejich výhody jsou:

Vzdálený přístup (SSL /TLS + User Auth). Požadované certifikáty, uživatelské jméno /heslo. Vzdálený přístup (SSL /TLS). Každý uživatel má jedinečnou konfiguraci klienta, která obsahuje osobní certifikát a klíč. Pouze certifikáty bez povolení. Existuje několik faktorů ověřování: klíč a certifikát TLS a uživatelské jméno /heslo. Každý projekt májedinečnou konfiguraci klienta, která obsahuje osobní certifikát a klíč. Vzdálený přístup (uživatelská oprávnění). Méně bezpečné, protože se spoléhá pouze na skutečnost, že uživatel má klíč TLS a certifikát. Ověřování. Zákazníci nemusí mít individuální certifikáty. Používá se pro externí ověřování (RADIUS, LDAP). Všichni zákazníci mohou používat stejný exportovaný konfigurační a softwarový balík. Méně bezpečné, protože se spoléhá pouze na to, co uživatel zná - jméno a heslo. Zrušení kompromisních certifikátů

Tyto soubory lze zrušit vytvořením seznamu CRL v systému & gt; Cert Manager na kartě Odvolání certifikátu, přidejte je a potom vyberte tuto CRL pro parametry serveru OpenVPN.

Pokud režim zůstal ve výchozím nastavení na úrovni Master nebo v režimu zahrnujícím ověřování, může být uživatel vytvořen pomocí následujících akcí:

Přejděte do části "Systém" a poté na "Správce uživatelů". Klikněte na položku Přidat uživatele. Vyplňte uživatelské jméno. Vyplňte a potvrďte heslo.

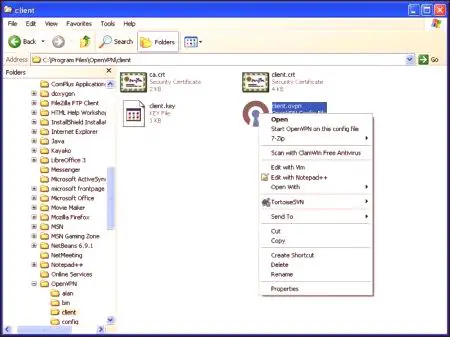

Klikněte na "Vytvořit uživatelský certifikát". Znovu vyplňte uživatelské jméno. Zvolte vhodné certifikační středisko. Klikněte na tlačítko "Uložit". Exportní balíček OpenVPN-Client umožňuje exportovat konfigurace formátované pro různé platformy, předem zabalený spustitelný soubor instalačního programuWindows, který obsahuje konfiguraci dodanou v balíčku pro bezproblémovou instalaci klienta.Zvažme, jak instalovat balík pro export klientů při instalaci OpenVPN Debian 9:

Přejděte na záložku System & gt; "Balíčky", "Dostupné balíčky". Najděte balíky exportu klientů v seznamu. Klikněte na "Potvrdit". Balíček bude nainstalován a dostupný pod VPN & gt; OpenVPN na kartě "Exportovat klienta". Přejít na VPN & gt; OpenVPN na kartě "Exportovat klienta". Vyberte VPN z rozevíracího seznamu možností vzdáleného přístupu OpenVPN DD-WRT. Nastavte požadované parametry nahoře. Najděte uživatele v seznamu v dolní části stránky a vyberte vhodný typ konfigurace pro export. Proveďte aktualizaci, po které je konfigurace VPN na bráně firewall dokončena.Volba instalačního programu Windows je nejběžnější a konfigurace Inline je nejlepší při použití stávajícího klienta, který není uveden. V dolní části stránky s balíčkem exportních zákazníků je odkaz na často používané uživatele. Pravidla brány firewall pro přísné řízení provozu v této VPN lze přidat do části Firewall & gt; "Pravidla" na kartě VPN. Nedoporučuje se připojovat zákazníky přímo do místní sítě.

Editace konfiguračního souboru

Často během praktické aplikace platformy je nutné upravit konfigurační soubor OpenVPN.

Pořadí provedení:

Nastavte tento řádek pro použitíIP adresy uživatele, které jsou definovány z příkazu ifconfig: vim /etc/openvpn/server.conf. Odstraní linku, pokud existuje: stiskněte "dhcp-option DNS 1080.1" #push dhcp-option DNS 888.8. Tato direktiva push nastavuje parametr DHCP, který komunikuje klientské připojení s VPN, který by měl být použit jako primární server DNS. Předpokládá se, že bude jediným resolverem, jelikož určuje servery proti směru dat. Instalace resolveru, který nepodporuje Pi, může mít nepříznivý vliv na blokování reklam, ale může poskytnout odolnost proti chybám, pokud zařízení nefunguje. Restartujte VPN, abyste provedli změny. V závislosti na operačním systému by měl jeden z těchto příkazů restartovat službu: systemctl restart openvpn. Restartujte službu OpenVPN pro konfiguraci systému Windows 7. Vytvořte konfigurační soubor klienta (.ovpn). Nyní, když je server nakonfigurován, připojte zákazníky tak, abyste mohli používat oblast služeb. To vyžaduje certifikát. Vytvořte jej a získáte soubor .ovpn spuštěním instalačního programu a volbou: Přidejte nového uživatele pro každého klienta, který se připojí k síti VPN. Tento proces můžete opakovat pro větší počet klientů. V tomto příkladu klikněte na tlačítko Přidat nový uživatel tím, že zavoláte soubor ovpn stejným způsobem jako jméno hostitele klienta, ale můžete přijmout vlastní strategii pojmenování. Spusťte instalační program: ./openvpn-install.sh. Zvolte možnost Přidat nového uživatele a zadejte název klienta. OpenVPN je již nainstalován. Přidejte nového uživatele. Zrušte stávajícíuživatele Smazat OpenVPN. Ukončit.Pro identifikaci se doporučuje používat pouze jedno slovo, žádné speciální znaky, například název klienta: iphone7. Tím vytvoříte soubor ovpn, který chcete kopírovat do klientského počítače. Tento proces také generuje několik dalších nalezených souborů /etc /openvpn /easy-rsa /pki /, které umožňují identifikaci veřejného klíče.

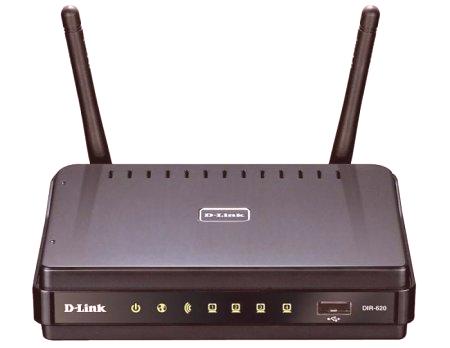

VPN klient ASUS router

Mnoho směrovačů podporuje přístup k síti VPN, takže můžete k připojení domácí sítě využít klienta VPN. To je obvykle nutné pro lidi, kteří nedůvěřují svému domácímu poskytovateli internetového připojení nebo narušují narušení osobních údajů. Mnoho lidí vytváří server OpenVPN Asus, který zajišťuje bezpečné surfování, když je člověk v pochybných sítích, jako je hotel nebo internetová kavárna. To umožní uživateli poskytovat standardní VPN servery s placenou službou nebo domácím směrovačem. Často je třeba, aby osoba nejen umožnila surfování ze sítě na dálku, ale také aby mohla používat vnitřní síť. Nejlepší způsob zabezpečení domova je ukončení všech portů směrovačů a přístup pouze k domácí síti pomocí šifrované sítě VPN.

Router ASUS podporuje OpenVPN ve formě klient /server. Je lepší vytvořit uživatele s dlouhými náhodnými hesly přijatými generátorem GRC. ASUS routery podporují dva servery, takže mohou být nakonfigurovány pro přístup k domácí síti i proBezpečné procházení:

Po instalaci těchto voleb exportujte soubor .ovpn. Nakonfigurujte režim klienta a importujte soubor .ovpn. Po nastavení je doporučeno zavřít všechny porty routeru. Jakmile to bude hotovo, nezapomeňte naskenovat router s GRC Shields Up. Vytvoření serveru založeného na Mikrotik

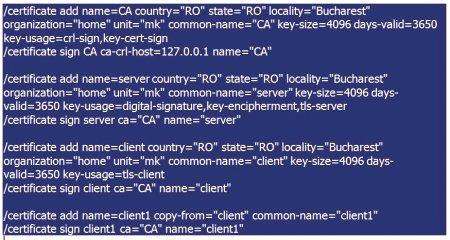

Existuje dobrá příležitost konfigurovat server OpenVPN Mikrotik pomocí jeho směrovače. V tomto příkladu použijete směrovač s externí IP 19216888.2 interní IP 19216889.1 a bazén pro klienty OVPN - 19216887.0 /24. Vytvoření a podepisování certifikátů se provádí takto:

Při konfiguraci microstrip serveru OpenVPN bude uživatel muset provést více příkazů za sebou. Podpisové certifikáty budou vyžadovat čas a stahovat procesor. Občas se v době, kdy uživatel podepíše certifikáty, vyskytne chybové hlášení nazvané "čas akce", není to kritické, stačí chvíli počkat. Vidíte, že směrovač je obsazen ikonou centrálního certifikátu CPU. Když je certifikát podepsán, zatížení CPU klesne, objeví se KLAT. Po zaregistrování můžete přejít na další certifikát.Dále při konfiguraci serveru OpenVPN ukládá Mikrotik exportované soubory do počítače:

Zapsání veřejného klíče. Otevře příkazový řádek se zvýšeným oprávněním, přesune se na místo uložení souborů a spustí: C: Program Files OpenVPN bin openssl.exe rsa-v klient1.key -out klient1.key. Program vás požádá o zadání chybně napsané fráze pro client1.key. Při exportu certifikátů nastavte přístupovou frázi. Dále vytvořte nový fond pro nastavení serveru Linux OpenVPN.Chcete-li testovat server, kromě certifikátů a klíče použijte test.ovpn a auth.cfg. Výhodou použití VPN je, že tento program blokuje reklamy na zařízení pomocí skriptu reklamní jednotky na serveru OVPN. Pokud potřebujete smazat uživatele a zrušit certifikát, vložte skript # do terminálu MikroTik a vrátíte konfiguraci serveru.

VPN pro domácí síť

Mnoho směrovačů podporuje přístup k VPN. Uživatelé používají konfiguraci serveru OpenVPN Ubuntu, aby zajistili bezpečné surfování, pokud jsou v pochybných veřejných sítích. Jedná se o standardní servery VPN, ať už jde o placenou službu nebo o domácí směrovač. Ještě jeden krok je zapotřebí. Spočívá v tom, že nedovoluje vzdálené surfování po síti, ale má přístup k interní síti. Nejlepší způsob, jak chránit, je uzavření všech portů směrovače a přístup k domácí síti pouze se šifrovanou VPN. ASUS podporuje režim "klient" nebo server. Obvykle konfiguruje směrovač pouze jako server VPN. Za prvé, při vytváření OpenVPN serveru vytvoří Ubuntu uživatele s hesly. Doporučuje se nalézt matoucí jména a dlouhé náhodné heslo.

Generátor hesel GRC

V sekci "Pokročilé volby" níže jsou nástroje, kterépracujte na routeru ASUS, abyste měli přístup k domácí síti a nakonfigurovali jej pouze pro bezpečné prohlížení.

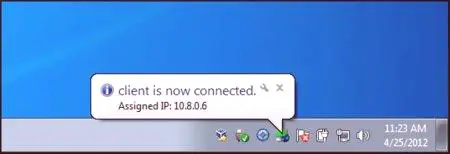

Po instalaci těchto voleb exportujte soubor .ovpn. Poté nastavte režim klienta a importujte soubor .ovpn. V okně v horní části obrazovky, ke které je zařízení připojeno, se zobrazí zpráva VPN. Chcete-li zkontrolovat kvalitu připojení, můžete otevřít webovou stránku. Po připojení můžete otevřít aplikaci Vzdálená plocha, přihlásit se do systému Windows NVR a připojit se k místní webové stránce pomocí zabezpečeného šifrovaného připojení z jakékoli sítě. Doporučuje se uzavřít všechny porty routeru. Jakmile to bude hotovo, musíte provést kontrolu programu pomocí GRC Shields Up.

Nastavení plnohodnotného SSL

Konfigurace OpenVPN Serveru s CentOS Linux verze 7.0 je prováděna s cílem chránit činnost procházení na veřejném Wi-Fi. Postup je následující:

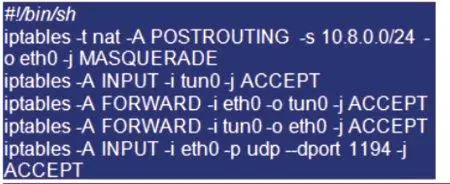

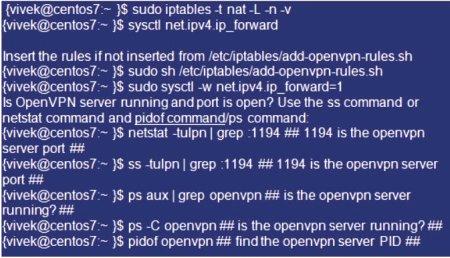

Aktualizuje systém a spustí příkaz: {vivek @ centos7: ~} $ sudo yum update. Najděte a zaznamenávejte svou adresu IP. Použijte příkaz IP následujícím způsobem: dig /host zjistěte veřejnou IP adresu z příkazového řádku při instalaci nastavení serveru OpenVPN na Centos 7Vyhledejte adresy AWS /EC2 nebo Lighsail NAT s adresami CLI. Většina cloudových serverů CentOS Linuxu má dva typy adres IP - otevřený statický, přímo přiřazený počítač a směrovaný z Internetu a soukromá statika přímo připojená k serveru, který je za NATem. Skript automaticky zjistí nastavení sítě. To všechnoPotřebujete-li to, je třeba po vyzvání poskytnout správnou adresu IP.

Nakonfigurujte server Linux OpenVPN a stáhněte a spusťte skript centos7-vpn.sh pomocí příkazu wget a instalačních oprávnění s chmodem. Skript můžete zobrazit pomocí textového editoru, například vim /vi. Dále zkopírujte soubor desktop.ovpn, zkontrolujte připojení k rozhraní CLI a systém desktopu systému Linux se automaticky připojí při restartování počítače skriptem nebo službou openvpn. Ověřte servery OpenVPN pro chyby: {vivek @ centos7: ~} $ journalctl - identifentif openvpn. Potom použijte příkaz cat pro zobrazení pravidel: {vivek @ centos7: ~} $ cat /etc/iptables/add-openvpn-rules.sh.

Instalace pro Linux Debian

Konfigurace serveru Debian OpenVPN lze provést pro různé verze. Před zadáním názvu nového zařízení aktivujte potřebné další funkce. Posuňte dolů a vytvořte přihlašovací a konfigurační data pro protokol OpenVPN. Vyberte protokol, který chcete použít: OpenVPN (UDP). UDP poskytuje vyšší rychlost než verze TCP, avšak v některých případech může vést k chybě zavádění. Vyberte zemi. Vzhledem k tomu, že připojení nativní protokol lze použít pouze s jedním serverem, musíte vybrat zemi, ze které budete surfovat. Pokud potřebujete různé konfigurace serverů PPTP, L2TP nebo Debian OpenVPN v různých zemích, opakujte postupně všechny kroky pro každou z nich. V závislosti na umístění vybraném jako atribut aktuálního plánu můžete také definovat skupinu, která bude používat standard a bonusservery Po stažení konfiguračního souboru klikněte na "Stáhnout konfiguraci" a uložte jej do počítače. Extrahujte stažený soubor a přejmenování obsahující ‚openvpn.ovpn‘ in ‚CG_Country.conf‘, kopírování konfigurační soubor adresář VPN. Chcete-li to provést, otevřete okno terminálu a přejděte do složky, ze které byl extrahován, zadáním: cd [cesta ke složce s extrahovanými konfiguračními soubory]. Zkopírujte soubory:

sudo cp CG_XX.conf /etc /openvpn /sudo cp ca.cert /etc /openvpn /sudo cp client.crt /etc /openvpn /sudo cp client.key /etc /openvpn / Stáhnout informační balíček otevřením konzoly a psaní sudo apt-get update. Přejděte do složky cd /etc /openvpn a zadejte následující příkaz pro vytvoření a otevření textového souboru s názvem uživatel: sudo nano user.txt. V dolní části konfiguračního průchodu (po comp-LZO) přidat následující dva řádky: do /etc /openvpn /update-Resolv-conf a dolů /etc /openvpn /update-resolv-Conf. Store přes CTRL + O a ukončit editor pomocí CTRL + X. Pak je soubor automaticky stažené zadáním: sudo nano /etc /default /OpenVPN. Konečně zadejte do konzoly: sudo update-rc.d openvpn ("Enable"). Předepsáno: sudo service openvpn start. Počkejte několik sekund, pak zkontrolujte, zda vše funguje dobře.

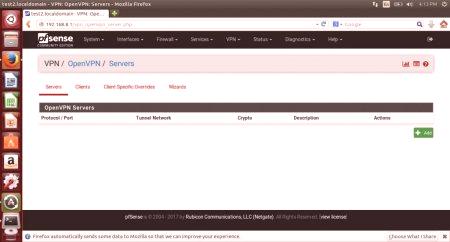

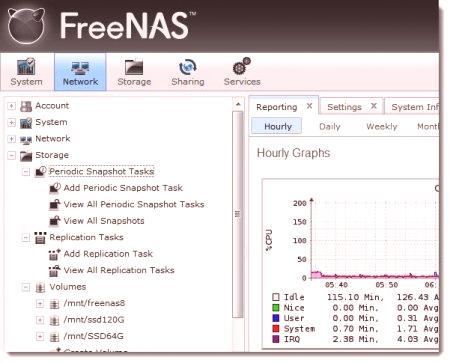

Síťování s pfSense

Virtuální privátní VPN mohou být použity pro řadu velmi užitečných aplikací. Spustit svůj vlastní server bude šifrovat všechny uživatelské dělá na internetu, například, aby bylo možné bezpečně provádět online bankovnictví k dispozici bezplatné Wi-Fi připojení k internetu v kavárně. Vše, co pošlete přes připojení VPN, bude šifrováno z vašeho osobního zařízení, dokud nebudena server Jeho nastavení pro přístup k domácí nebo kancelářské síti poskytuje plný přístup ke všem souborům, jako je pfSense, který umožňuje bezpečně využívat internet ze vzdáleného místa a bezpečně odesílat veškerý přenos přes něj (je-li to vyžadováno uživatelem). Server, na kterém je spuštěn server pfSense serveru OpenVPN, funguje jako vlastní směrovač s vlastní IP adresou. Předinstalujte nejnovější verzi pfSense s rozhraním WAN a rozhraním LAN a připojte se ke klientskému zařízení prostřednictvím jeho rozhraní. Toto je nutné pro přístup do webConfigurator pro konfiguraci pfSense.

Výhody moderní bezpečnostní normy

OpenVPN má nejen pokročilé zabezpečení, ale také vysokou adaptabilitu s softwarem třetích stran. Existují komerční dodavatelé, kteří převezmou protokol a přeměňují ho na VPN pro své uživatele. Příkladem toho je PrivateTunnel s vlastní ochranou VPN. K dispozici jsou také klienti založení OpenVPN, kteří nejsou dodavateli, jako například SecurePoint SSL VPN Client, které jsou k dispozici jako volně dostupný software open source. Protokoly OpenVPN šifrování vám pomohou vynechat Deep Packet Inspection (DPI), který je používán mnoha zeměmi. DPI je monitorovací technologie, která kontroluje provoz v reálném čase, ale může být přizpůsoben, aby ji skryl. Další hlavní protokoly patří k největším internetovým gigantům Microsoft, L2TP a Cisco, včetně PPTP a SSTP.VPN vyhrává kvůli dostupnosti otevřeného zdrojového kódu, který je volně dostupný pro modifikaci a vývoj, stejně jako pro komunitní podporu. Veškerý zdrojový kód pro nejnovější verzi OpenVPN, 244 byl vydán v září 2017 a je k dispozici ke stažení šedé IP adresy serveru OpenVPN.